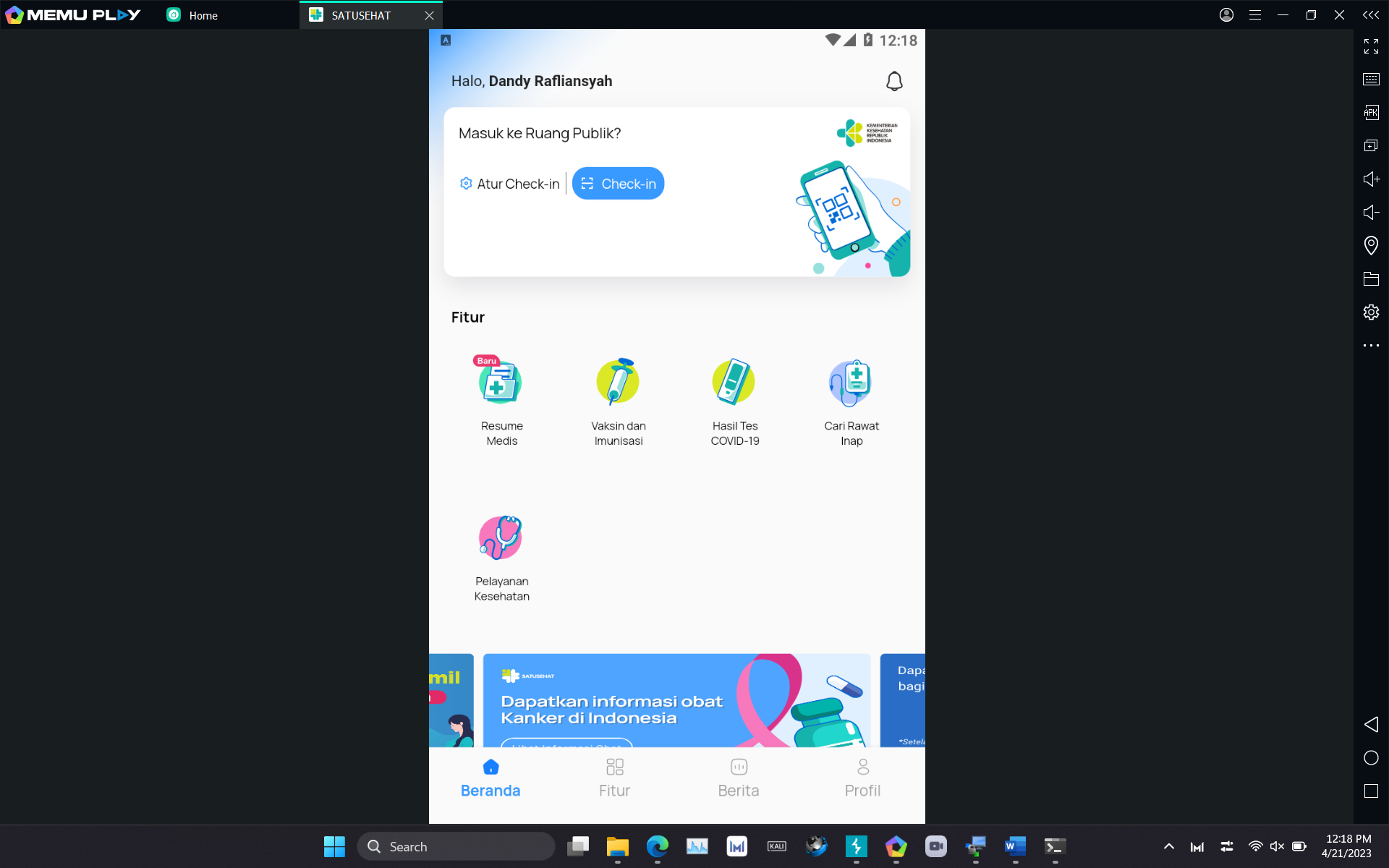

Pada tahun 2023 aplikasi Pedulilindungi berubah nama menjadi SATUSEHAT, rasa ingin melakukan Penetration Testing di aplikasi tersebut sangat tinggi hehe.

Saya menggunakan 2 tools saja, yaitu burpsuite dan android emulator

Lalu saya menuju ke bagian vaksin dan imunisasi dan membuka burpsuite, guna untuk intercept request di setiap HTTP Request

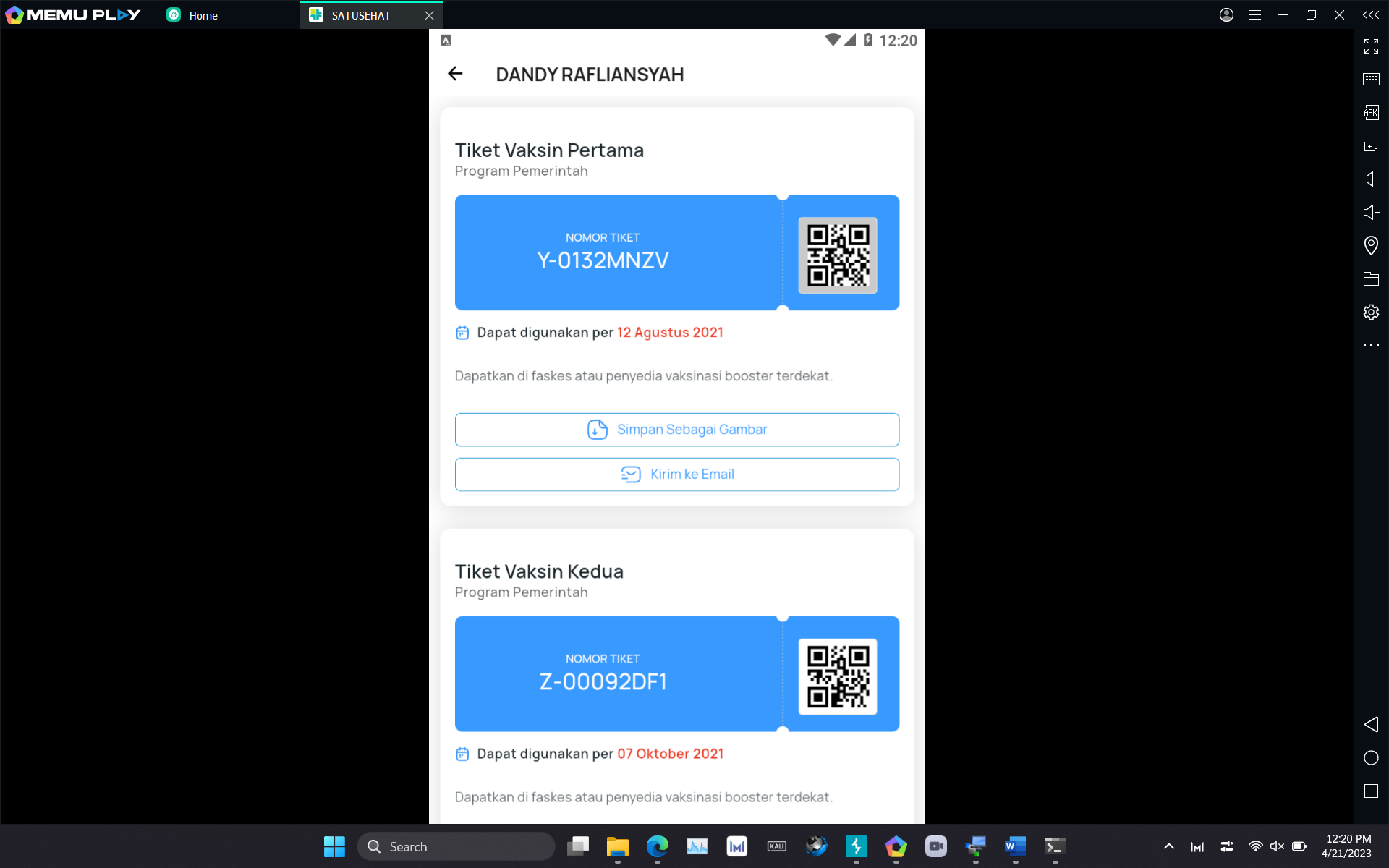

Selanjutnya saya menuju ke tiket vaksin dan melakukan intercept request dengan menggunakan Burpsuite

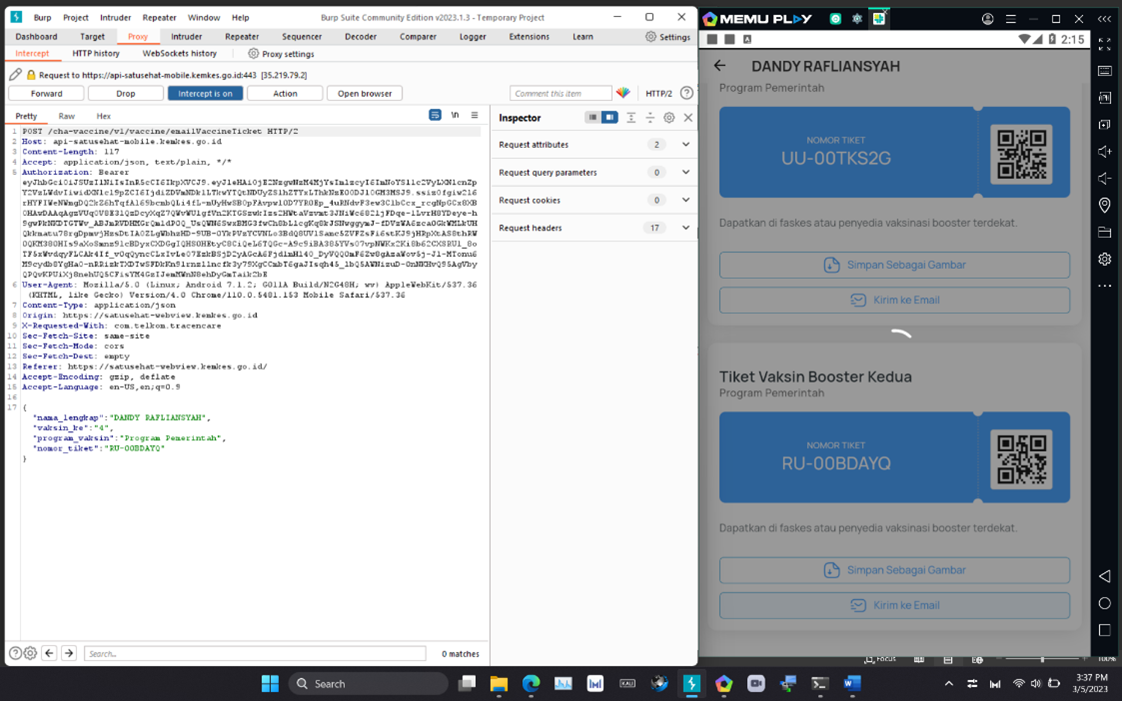

Selanjutnya saya melakukan intercept request pada saat klik pada button Kirim ke Email.

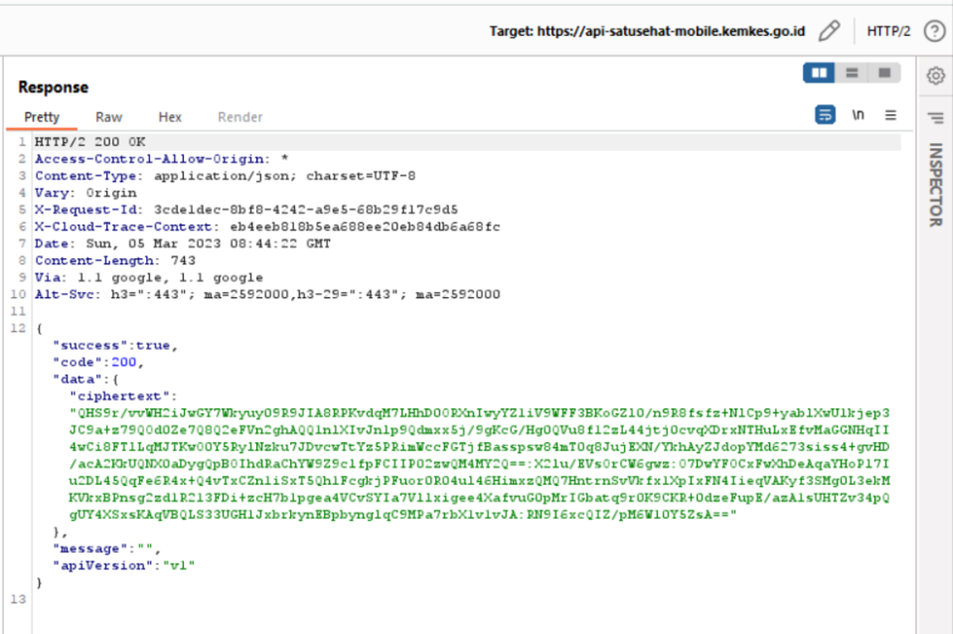

Berikut hasil intercept http request di Burpsuite

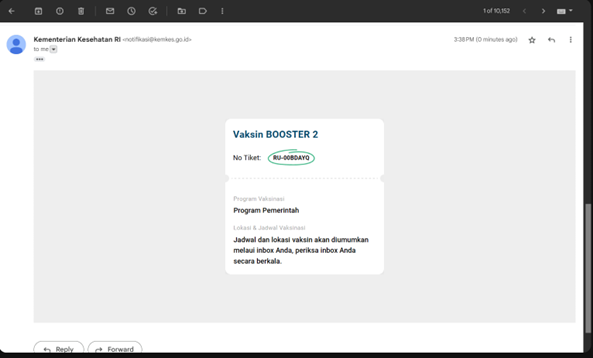

Lalu saya melakukan resend request yang berhasil di intercept tadi, dan saya mendapatkan email informasi tiket vaksin saya

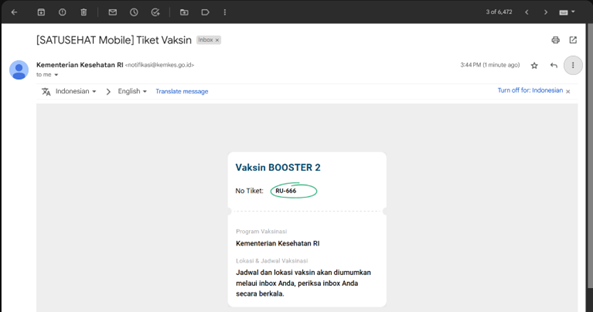

Dan saya melakukan perubahan pada POST Data nya di semua parameternya menjadi seperti ini

{“nama_lengkap”:”KEMENTERIAN KESEHATAN RI”,”vaksin_ke”:”4”,”program_vaksin”:”Kementerian Kesehatan RI”,”nomor_tiket”:”RU-666”}

Berikut respons yang di dapat ketika dilakukan resend request di Burpsuite

Dan saya melihat di email, bahwa saya berhasil merubah Value pada parameter tersebut

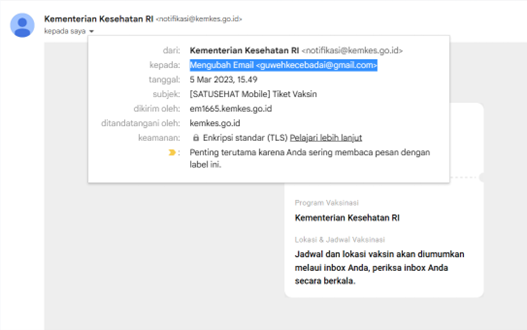

Selanjutnya saya merubah alamat email saya menjadi alamat email lain, dan merubah juga di display name nya. Responsnya berhasil

Kesimpulan

Penemuan BUG Parameter Tampering level severity nya sangat tinggi, sebab attacker dapat dengan mudah mengubah value pada parameter tersebut, dan digunakan untuk memanipulasi korban

Referensi https://owasp.org/www-community/attacks/Web_Parameter_Tampering

Vulnerability sudah dilaporkan ke tim CSIRT Kementerian Kesehatan RI, dan sudah dilakukan perbaikan.

Timeline Report

- 06 Maret 2023, 9:00 AM

Mengirimkan report ke email csirt@kemkes.go.id

- 06 Maret 2023, 9:37 AM

Mendapatkan balasan dari email bahwa kerentanan valid dan sedang diproses perbaiki oleh tim

- 08 Maret 2023, 9:25 AM

Dikabarkan melalui email bahwa e-Sertifikat Apresiasi sedang di proses

- 11 April 2023, 11:45 AM

e-Sertifikat Apresiasi dikirimkan ke email

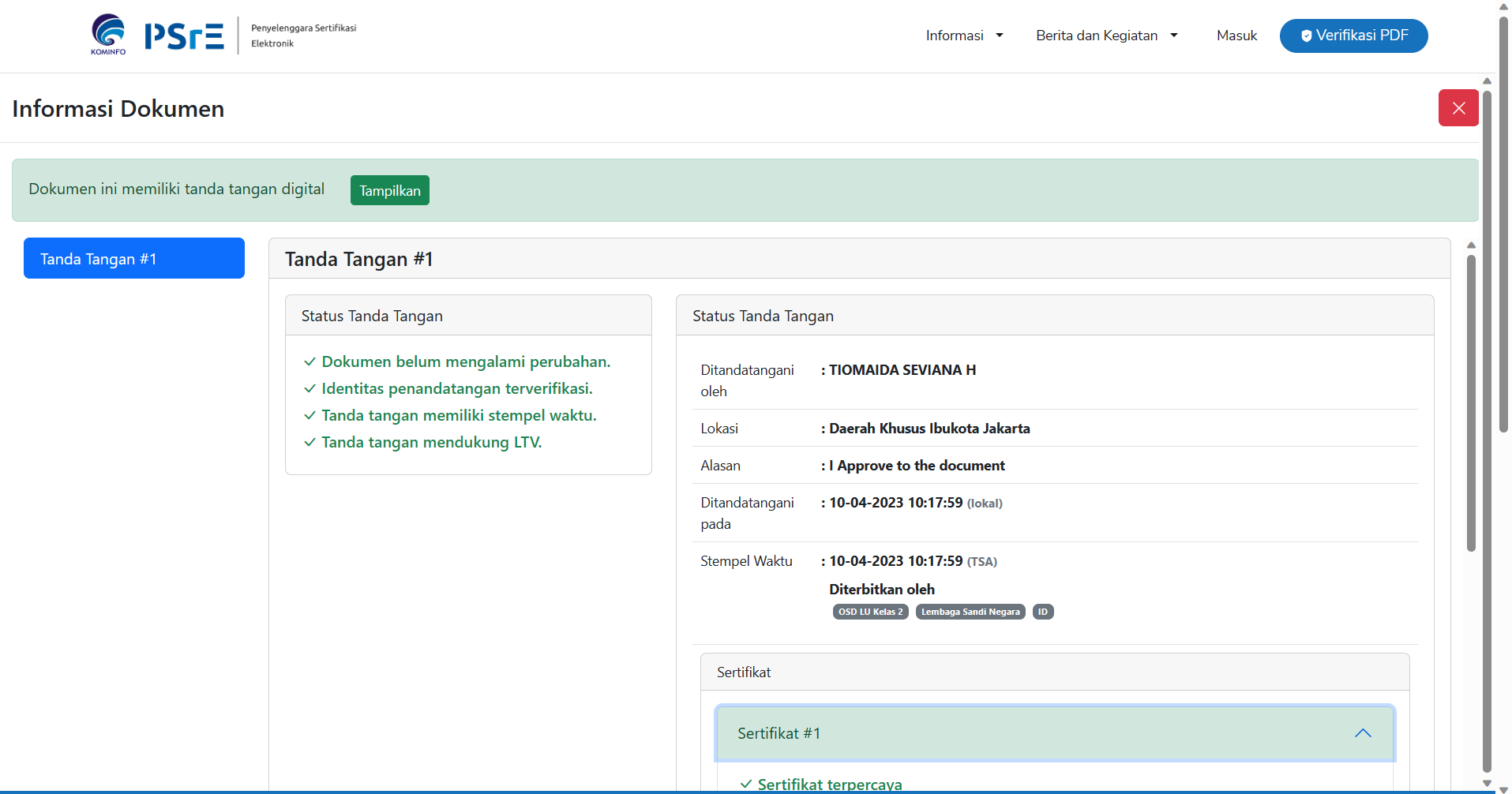

e-Sertifikat valid dan sudah ditandatangani secara elektronik